任务一:iptables防护

攻击机场景:Kali2018 Kali2021

靶机场景:System0002

描述:A集团欲上线一批网络应用服务器,为保障网络应用服务器的安全稳定运行,在服务器上线前需要根据业务需求,对网络应用服务器的安全风险进行评估,采取合理措施保证后期的安全运营,请根据业务需求采取合理措施。

1.为防止SSH服务被暴力枚举,设置iptables防火墙策略仅允许172.16.10.0/24网段内的主机通过SSH连接本机,将需要使用的iptables命令作为flag值提交,如涉及到多条命令,中间用/分隔,提交格式: flag{/};

{hide}

答案:flag{iptables -A INPUT -p tcp --dport 22 -s 172.16.10.0/24 -j ACCEPT/iptables -A INPUT -p tcp --dport 22 -j DROP}

{/hide}

2.为防御IP碎片攻击,设置iptables防火墙策略限制IP碎片的数量,仅允许每秒处理1000个,将需要使用的iptables命令作为flag值提交,如涉及到多条命令,中间用/分隔,提交格式:flagf/}

{hide}

答案:flag{iptables -A FORWARD -f -m limit --limit 1000/s --limit-burst 1000 -j ACCEPT}

{/hide}

3.禁止转发来自MAC地址为29:0E:29;27:65:EF主机的数据包,将需要使用的iptables命令作为flag值提交,如涉及到多条命令,中间用/分隔,提交格式:flag{/};

{hide}

答案:flag{iptables -A INPUT -m mac --mac-source 29:0E:29:27:65:EF -j DROP}

{/hide}

4.拒绝TCP标志位全部为1及全部为0的报文访问本机,将需要使用的iptables命令作为flag值提交,如涉及到多条命令,中间用/分隔,提交格式:flagf/};

{hide}

答案:flag{iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP/iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP}

{/hide}

5.禁止任何机器ping本机,将需要使用的iptables命令作为flag值提交,如涉及到多条命令,中间用/分隔,提交格式: flag["*/"};

{hide}

答案:flag{iptables -A INPUT -p icmp -j DROP}

{/hide}

6.为防御拒绝服务攻击,设置iptables防火墙策略对传入的流量进行过滤,限制每分钟允许3个包传入,并将瞬间流量设定为一次最多处理6个数据包(超过上限的网络数据包将丢弃不予处理),将需要使用的iptables命令作为flag值提交,如涉及到多条命令,中间用/分隔,提交格式:

{hide}

答案:flag{iptables -A INPUT -m limit --limit 3/minute --limit-burst 6 -j ACCEPT}

{/hide}

7.设置防火墙允许本机对外开放TCP端口21以及被动模式FTP端口1250-1280,将需要使用的iptables命令作为flag值提交,如涉及到多条命令,中间用/分隔,提交格式:flag{/}。

{hide}

答案:flag{iptables -A INPUT -p tcp --dport 21 -j DROP/iptables -A INPUT -p tcp --dport 1250:1280 -j DROP}

{/hide}

任务二:FTP流量分析

攻击机场景:Kali2018 Kali2021

靶机场景:CentosFile

(1)访问靶机找到隐藏的流量包文件,计算文件MD5值作为FLAG提交;

{hide}

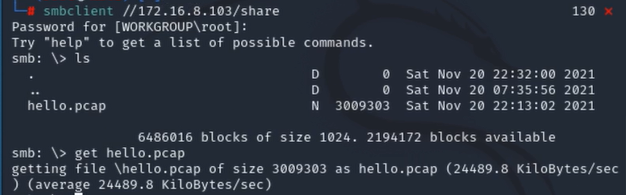

查看smb有啥文件

smbclient -L 172.16.8.103

连接smb的文件和下载里面的文件♾️ abap 代码:

smbclinet //172.16.8.103/share

get hello.pcap

计算MD5值

md5sum hello.pcap

{/hide}

(2)统计流量包中基于TCP协议的应用层协议,将所有用到的协议作为FLAG(形式: &Isqb;协议名字一,协议名字二])提交;

(3)分析流量包,将通过FTP下载文件的第一个包的序号作为FLAG提交;

{hide}

查看下载和上传的传输

ftp-data发现有个“jiangsu”的文件包

他第一个值为“2488”

{/hide}

(4)分析流量包,将使用显示过滤器过滤ftp‐data为下载为文件的过滤表达提交;

{hide}

ftp-data{/hide}

(5)分析流量包,将找到通过FTP传输的文件名作为FLAG提交;

{hide}

ftp-data找传输过的文件名

文件名:jiangsu

{/hide}

(6)分析通过FTP传输的文件,将文件的类型作为FLAG提交;

{hide}

binwalk -e hello.pcap分离流量包,会看到有JPEG。

{/hide}

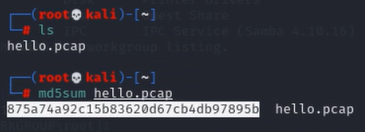

(7)分析最后找到的文件,将文件中的FLAG信息提交。

{hide}

使用2018里的firemost分离流量包。

{/hide}

任务三:Web2服务器:Find MSG

攻击机场景:Kali2018 Kali2021

靶机场景:Web2MSG

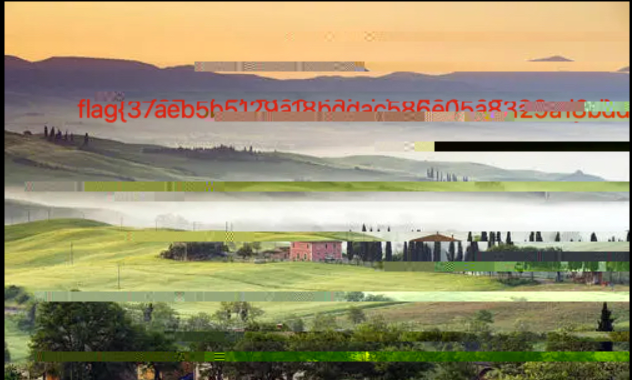

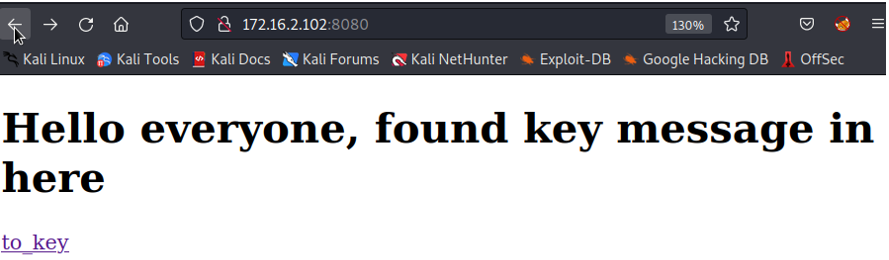

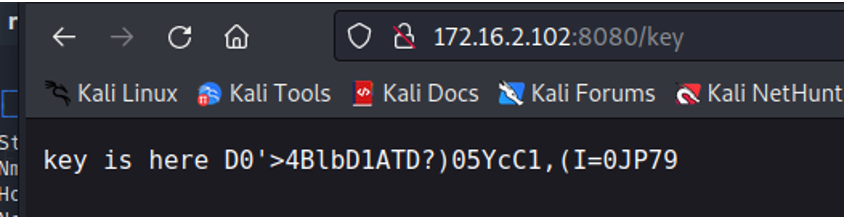

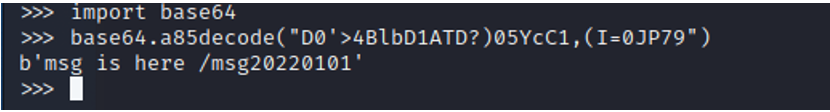

(1)Web2系统存在漏洞,请利用漏洞并找到WEB系统中隐藏的url信息,并将url信息作为flag提交。

{hide}

收集信息

从8080端口去入手这道题目

能发现这也有个KEY

这是base64.a85decode加密。

使用python

python3

{/hide}

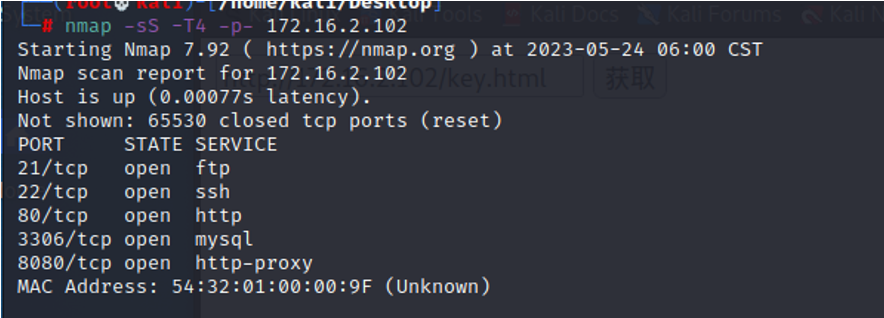

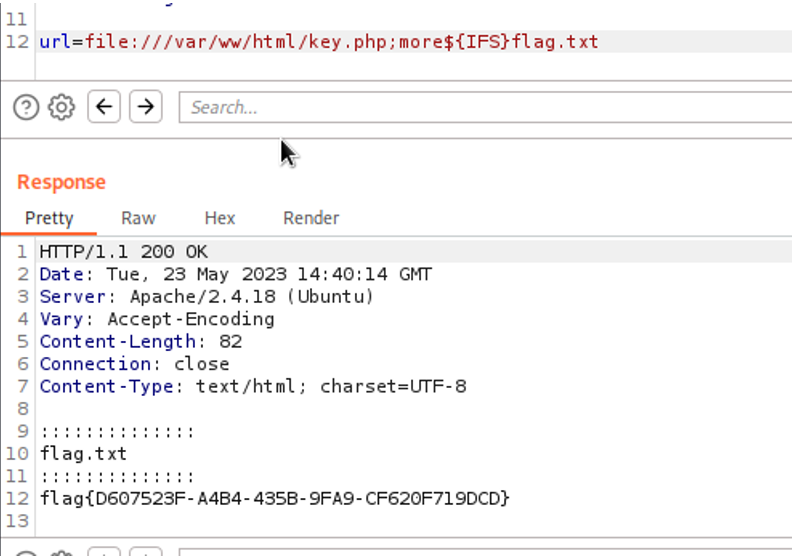

(2)Web2系统后台存在漏洞,请利用漏洞并找到flag,并将flag提交。flag格式flag{<flag值>}

{hide}

收集信息

题目我们要求输入URL

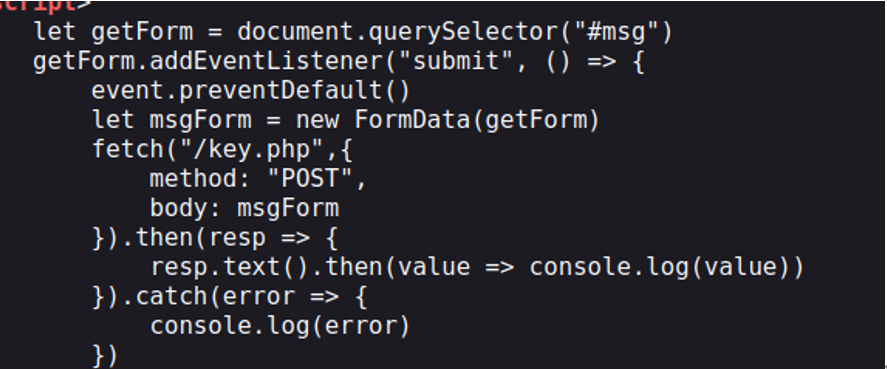

我们查看源码得知,这里需要我们传入POST的数据且传参为key

此外还发现了key.php

都这么输入了,还是要叫我输出url

那估计是传参问题,我们尝试把key改为url加file伪协议。

{/hide}